Lukitus-Ransomware-Virus ist eine weitere Version der Locky-Infektion: Seine Schöpfer wurden erst kürzlich überführt, auch mit der Diablo6 malware zu tun zu haben. Die jüngste Variante bedroht die Leute und setzt deren Betriebssysteme auf ganz ähnliche Weise außer Gefecht, fügt aber eine eigene Endung namens .lukitus hinzu. Der sich rasend schnell verbreitende Locky-Virus, der von den scharfsinnigsten Hackern kontrolliert wird, hat ungefähr 7 Millionen Dollar an Einnahmen erzielt (#). Nach dem erneuten Auftauchen mit der Diablo6-Version, setzt er Online-Surfer mit bösartigen Rar-Dateien in Anhängen von E-Mails unter Druck.

Die teuflischen Ziele der Lukitus-Krypto-Malware

Lukitus-Computer-Virus unterscheidet sich kaum von der Locky-Ransomware (#): Beide sind bereit, Ihre Dateien in unleserliche Programmdateien zu verwandeln, die weder ihre ursprünglichen Namen tragen, noch ihre Endungen behalten. Ein spezifisches Muster wird von den Cyber-Kriminellen ausgewählt um die Dateien höchstmöglich zu verunstalten.

Bei der Auswahl einzigartiger und verwirrender Dateinamen für die verschlüsselten Originaldateien wendet die Malware automatisch mehrere Muster an: [erste_8_hexadezimale_zeichen_der_id]-[nächste_4_hexadezimale_zeichen_der_id]-[nächste_4_hexadezimal_zeichen_der_id]-[4_hexadezimale_zeichen]-[12_hexadezimale_zeichen].lukitus. Wenn Sie die Aktivität von Locky verfolgt haben, sollten Ihnen solche Muster bekannt sein, wie etwa ODIN und Zepto-Ransomware.

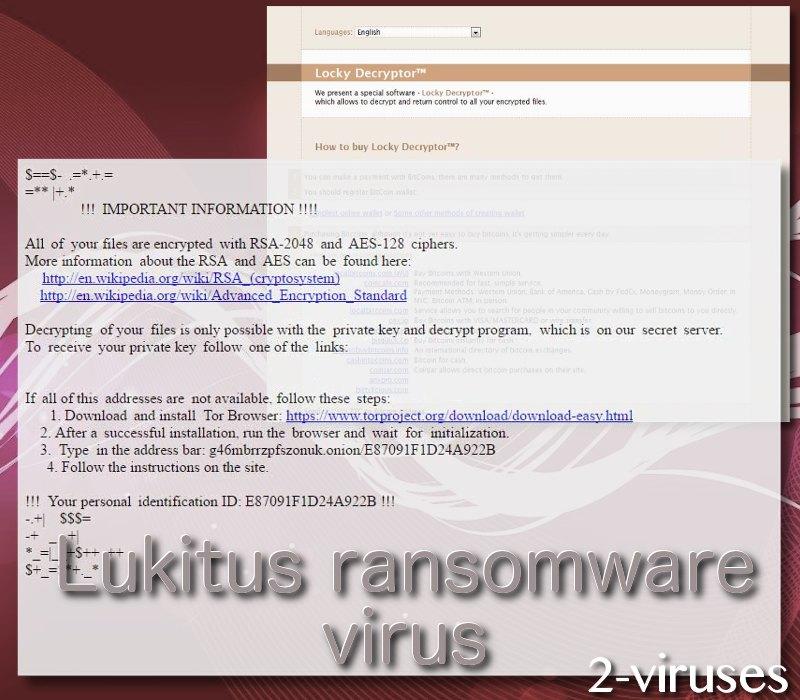

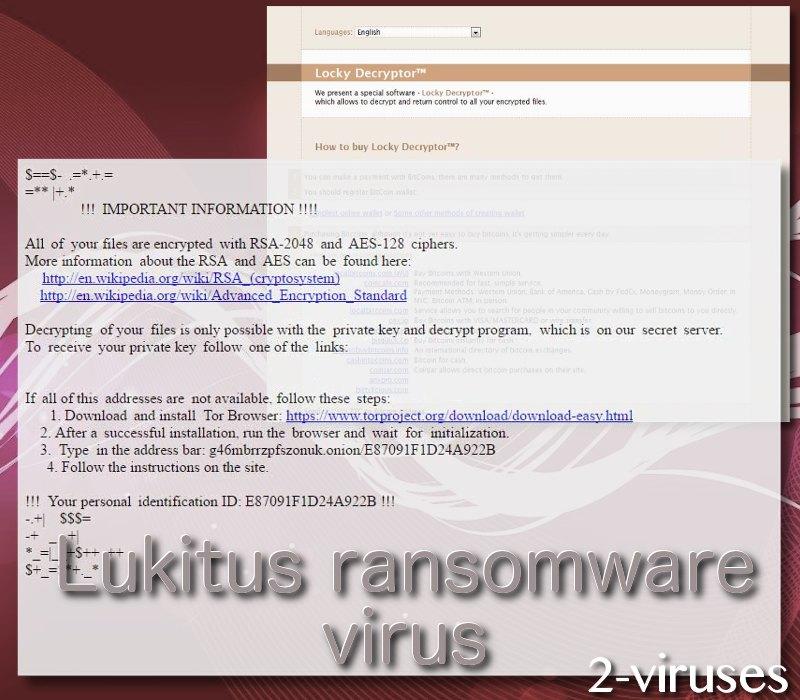

Wenn der Lukitus-Krypto-Virus die Verschlüsselung vollständig durchgeführt hat, wird er die Nutzlast automatisch zerstören und mehrere Lösegeldforderungen anzeigen, die Auskunft über die Forderungen der Hacker geben. Die Dateien Lukitus.bmp und Lukitus.htm enthalten einen Text, der bekannt gibt, dass das Betriebssystem attackiert wurde, und die digitalen Daten codiert worden sind. Die Nachricht enthält eine individuelle Identifikations-Nummer, die notwendig sein wird, wenn man sich auf der TOR-Webseite mit den Zahlungshinweisen einloggt. Zwischen TOR und Ransomware wurde schon seit Längerem eine Verbindung hergestellt (http://blog.dataunit.be/the-relationship-between-tor-and-ransomware).

Derzeit beträgt die von den Hackern geforderte Summe 0.46 BTC, das sind umgerechnet 1933,18 US-Dollar. Dieses Lösegeld kann Ihrem Geldbeutel empfindlich wehtun und manche Leute verfügen vielleicht gar nicht über die Mittel, um ein Lösegeld zu bezahlen. Wir hoffen, dass Sie die Empfehlungen von Security-Experten befolgen und niemals ein Lösegeld zur Entschlüsselung von Dateien bezahlen (Spyhunter wird sich angemessen um ihr System kümmern und gewährleisten, dass ähnliche Unfälle künftig nicht mehr passieren.

Bleibt noch eine Frage: Wie ist die Lukitus-Ransomware auf Ihr Gerät gelangt? Anscheinend werden bösartige Spam-Kampagnen dazu ausgewählt, um diese Variante zu übertragen. E-Mails mit bösartigen Anhängen konnten als Hauptquelle dieser Infektion ausgemacht werden. Bitte öffnen Sie keine Anhänge von unbekannten Absendern und surfen nicht auf Webseiten, die in die Verteilung von Malware verwickelt sein könnten.

Lassen Sie außerdem das Remote-Desktop-Protokoll vor unerwünschter Aufmerksamkeit abgesichert, da einige Ransomware-Varianten diese Strategien zur Infiltration verfolgen. Hoffentlich wird Ihr Betriebssystem vor solchen Unannehmlichkeiten wie dieser verschont, wenn Sie ausreichend vorsichtig sind.

Lukitus Virus Schnelle Links

- Die teuflischen Ziele der Lukitus-Krypto-Malware

- Programme zur automatischen Entfernung von Malware

- Wie entferne ich Lukitus-Virus mit einer Systemwiederherstellung?

- Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

- Shritt 2. Schließen Sie die Entfernung von Lukitus-Virus ab.

- Shritt 3. Stellen Sie die von Lukitus-Virus betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Programme zur automatischen Entfernung von Malware

(Win)

Hinweis: Spyhunter findet Parasiten wie Lukitus Virus und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Lukitus Virus und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Wie entferne ich Lukitus-Virus mit einer Systemwiederherstellung?

Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

für Windows 7 / Vista/ XP

- Start → Herunterfahren → Neu starten → OK.

- Drücken Sie immer wieder die F8-Taste, bis das Fenster mit den Erweiterten Startoptionen erscheint.

- Wählen Sie den abgesicherten Modus mit Eingabeaufforderung.

für Windows 8 / 10

- Klicken Sie am Windows-Sperrbildschirm auf Ein/Aus. Halten Sie danach die Umschalttaste gedrückt und klicken Sie auf Neu starten.

- Wählen Sie Problembehandlung → Erweiterte Optionen → Windows-Starteinstellungen und klicken Sie dort auf Neu starten.

- Wählen Sie, nachdem das System geladen wurde, in den Starteinstellungen den abgesicherten Modus mit Eingabeaufforderung.

Stellen Sie Ihre Systemdateien und Einstellungen wieder her.

- Nach der Eingabeaufforderungsmodus geladen wurde, geben Sie cc restore ein und drücken Sie Enter.

- Geben Sie danach rstrui.exe ein und drücken Sie erneut Enter.

- Klicken Sie im nächsten Fenster auf „Weiter“.

- Wählen Sie einen verfügbaren Wiederherstellungspunkt aus, der vor dem Zeitpunkt, an dem Lukitus-Virus in Ihr System gelangte, liegt, und klicken Sie auf „Weiter“

- Um die Systemwiederherstellung zu starten, klicken Sie auf „Ja“.

Shritt 2. Schließen Sie die Entfernung von Lukitus-Virus ab.

Nachdem Sie Ihr System wiederhergestellt haben, empfehlen wir Ihnen, Ihren Computer mit einem Anti-Malware Programm, wie Spyhunter, zu scannen und alle betrügerischen Dateien, die mit Lukitus-Virus in Verbindung stehen, zu entfernen.

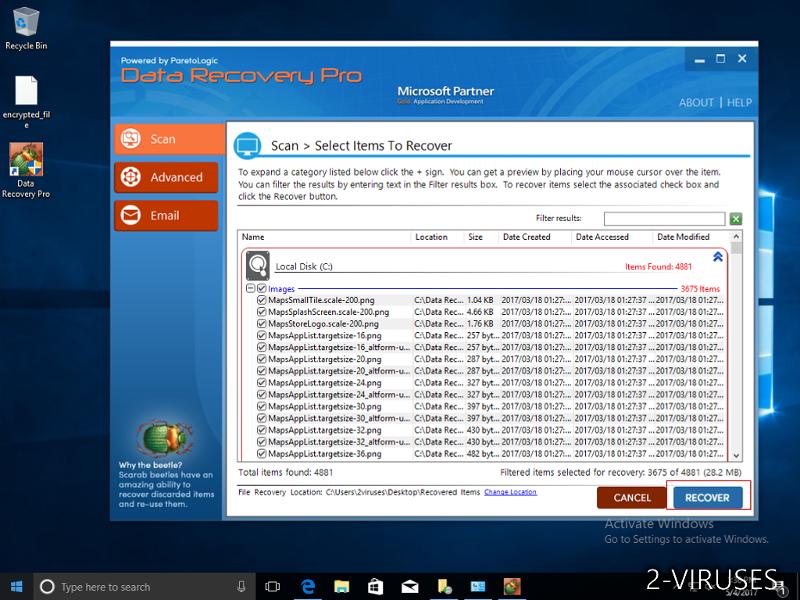

Shritt 3. Stellen Sie die von Lukitus-Virus betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Falls Sie die Wiederherstellungsoption Ihres Betriebssystems nicht nutzen, besteht die Möglichkeit, Schattenkopie-Snapshots zu verwenden. Sie speichern Kopien Ihrer Dateien zum Zeitpunkt, an dem der Schnappschuss der Systemwiederherstellung erstellt wird. Normalerweise versucht Lukitus-Virus, alle vorhandenen Volumenschattenkopien zu löschen, weshalb diese Methode eventuell nicht auf allen Computern funktioniert. Das Schurkenprogramm könnte mit seinem Versuch aber scheitern.

Volumenschattenkopien stehen nur in Windows XP Service Pack 2, Windows Vista, Windows 7 und Windows 8 zur Verfügung. Es gibt zwei Möglichkeiten, um Ihre Dateien per Volumenschattenkopie wiederherzustellen: die Windows-Vorgängerversionen oder den Shadow Explorer.

a) Windows-VorgängerversionenKlicken Sie mit der rechten Maustaste auf eine verschlüsselte Datei und wählen Sie Eigenschaften > Vorgängerversionen (Karteireiter). Jetzt sehen Sie alle verfügbaren Kopien dieser Datei und den Zeitpunkt, an dem die Volumenschattenkopie gespeichert wurde. Wählen Sie die Version der Datei, die Sie wiederherstellen möchten, und klicken Sie auf „Kopieren“, falls Sie sie in einem bestimmten Verzeichnis speichern möchten, oder auf „Wiederherstellen“, falls Sie die bestehende, verschlüsselte Datei ersetzen möchten. Falls Sie sich zuerst den Inhalt der Datei ansehen möchten, klicken Sie auf „Öffnen“.

b) Shadow Explorer

Der Shadow Explorer ist ein Programm, das online kostenlos zur Verfügung steht. Sie können entweder eine Vollversion oder eine portierbare Version des Shadow Explorers herunterladen. Öffnen Sie das Programm. Wählen Sie in der obere linken Ecke das Laufwerk, auf dem sich die Datei, nach der Sie suchen, befindet. Jetzt sehen Sie alle Ordner dieses Laufwerks. Um einen ganzen Ordner wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Exportieren“. Wählen Sie danach aus, wo der Ordner gespeichert werden soll.

Anmerkung: In vielen Fällen ist es leider nicht möglich, Dateien, die mit modernen Ransomwares infiziert wurden, wiederherzustellen. Ich rate Ihnen daher, vorbeugend eine gute Cloud-Backup-Software zu verwenden. Wir empfehlen Ihnen Carbonite, BackBlaze, CrashPlan oder Mozy Home.