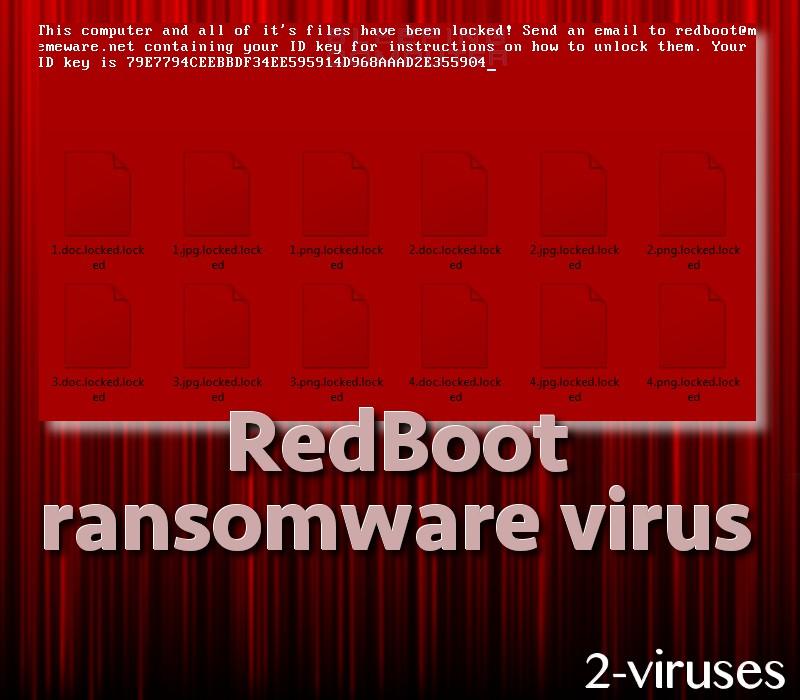

Der Erpressungstrojaner RedBoot wurde zum ersten Mal vor ein paar Jahren entdeckt. Zu der Zeit schenkten ihm die Security-Forscher nicht viel Beachtung, da das gefundene Sample schlecht programmiert war und in der Kategorie unfertige Ransomware landete. Diese Bedrohung tauchte erneut am 23. September 2017 auf und weist nun Ähnlichkeiten zu Infektionen wie NotPetya und Spora auf. Der Erpressungstrojaner RedBoot wurde mit dem AutoIT-Environment präpariert und fügt den ruinierten Dateien die Endung .locked an.

RedBoot-Virus verhält sich wie eine Ransomware und ein Wiper

Boot-Sektoren (MBR, Master Boot Record) könnten betroffen sein, ohne jegliche Chance, den Schaden zu reparieren. Security-Experten stufen den RedBoot-Virus zwischen einer Krypto-Infektion und einem Wiper ein. Dies war der Ausdruck, um NotPetya (Is RedBoot a wiper?) zu beschreiben. Jedoch könnte den Hackern ein Fehler unterlaufen sein, und der nicht mehr zu reparierende Schaden könnte nur ein Missverständnis sein.

Bald nachdem die RedBoot-Malware die Chance bekommen hat, aktiv zu werden, wird sie fünf Dateien in die infizierten Betriebssysteme einpflanzen. Ausführbare Dateien namens boot.asm, assembler.exe, main.exe und overwrite.exe werden in zufälligen Ordnern platziert. Erst einmal werden diese Dateien den Master-Boot-Record beeinflussen (What is MBR?) und ihn durch die schädliche Datei boot.bin ersetzen.

Dann folgen die Verschlüsselungsdateien, was dazu führt, dass einige Anwendungen und Prozesse nicht mehr funktionieren werden. Die Endung .locked wird allen Arten von Dateien angehängt, von Systemdateien bis hin zu den Bildern, Videos usw. der Nutzer. Diese konkrete Endung ist nicht ungewöhnlich: Varianten von ApolloLocker und BitPaymer haben ebenfalls diese Endung bei den verschlüsselten Dateien hinterlassen.

Danach setzt der RedBoot-Kryptovirus Verschlüsselung ein, um die Dateien zu beschädigen, dann startet die Infektion automatisch das Betriebssystem neu. Jedoch wird es nicht normal starten, und statt den Desktop der Opfer zu zeigen, gibt es eine Lösegeldforderung zu sehen (Screen locked by ransomware). Der Virus wird die Nutzer dazu drängen, E-Mails an die Adresse [email protected] zu senden. Die Opfer sollen dazu eine bestimmte ID benutzen. Die exakte in Bitcoins geforderte Lösegeldsumme ist unbekannt, aber gehen davon aus, dass diese Kryptowährung für die Entschlüsselung gefordert wird. Jedoch könnten die Hacker nicht in der Lage sein, ihren Opfern zu helfen.

Entfernung der Ransomware, Vorbeugung und Entschlüsselung

Die Tatsache, dass dieser RedBoot-Virus nicht nur Dateien beschädigt, sondern auch den MBR, ist keine gute Nachricht. Falls dies absichtlich passiert ist, kann als alleiniger Weg eine Lösegeldzahlung angenommen werden, um die Dateien zurück zu erhalten. Wenn die Hacker jedoch schlampig waren und diesen Fehler unabsichtlich gemacht haben, dann gibt es für das betroffene Betriebssystem keine Hilfe. Natürlich müssen wir auf versiertere Analysen warten und deren Ergebnisse abwarten. Bitte seien Sie extrem wachsam und versuchen, diese Furcht einflößende Infektion zu vermeiden.

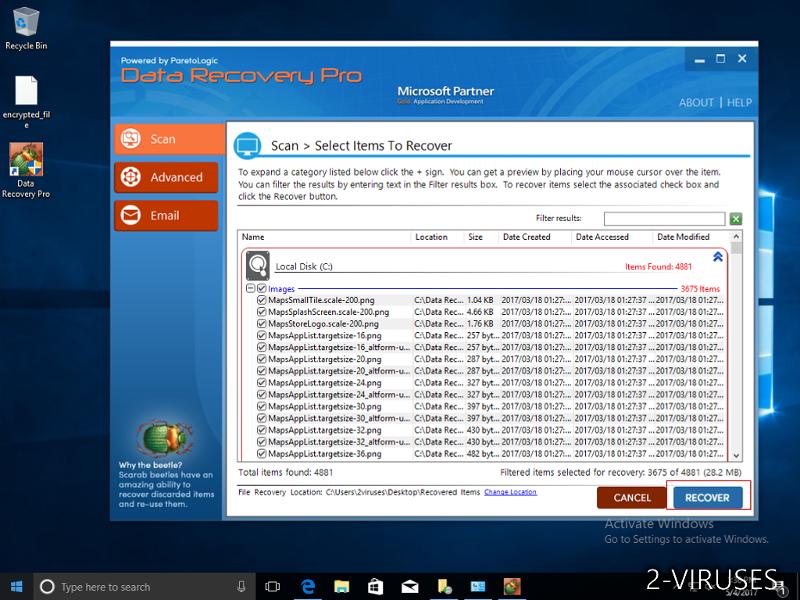

Opfer von RedBoot dürften äußerst wenig Chancen haben, ihre Dateien mit universellen Tools zu retten. Außerdem könnten Security-Experten nicht in der Lage sein, ihnen zu helfen. Jedoch können Sie sich selbst helfen. Legen Sie Ihre Daten auf Back-up-Speichern ab oder zumindest auf USB-Sticks (Benefits of data backup). Wenn irgendeine Art von Infektion ihre auf Festplatte gespeicherten Daten befällt, dann werden Sie keinen Grund zur Sorge haben. Wenn alle Surfer ihre Dateien sichern würden, könnte die Ransomware-Industrie dichtmachen, da niemand mehr das Lösegeld bezahlen würde. Solange sich die Leute jedoch weigern ihre Daten zu sichern, werden die Kryptoviren florieren.

Jedenfalls lässt sich nicht leugnen, dass immer ausgefeiltere und versiertere Ransomware-Infektionen programmiert werden. Einige Varianten greifen so weit in die Betriebssysteme ein, dass diese nicht mehr länger funktionieren. Die immer öfter auftretenden globalen Attacken verheißen nichts Gutes. Wenn überhaupt, dann ist die Aktivität der Ransomware-Infektionen im Jahr 2017 gestiegen.

Ransomware-Infektionen können dank schlecht geschützter RDP eindringen. Deshalb sollten sich die Nutzer damit auseinandersetzen, wie sicher sie sind. Darüber hinaus sollten Sie nicht mit zufälligen Pop-ups oder Webseiten interagieren. Die E-Mail-Konten der Nutzer könnten mit verdächtigen Anhängen verstopft werden. Bitte laden Sie keine Dateien von Mails herunter, die aus unbekannten Quellen stammen.

Redboot Erpressungstrojaner Schnelle Links

- RedBoot-Virus verhält sich wie eine Ransomware und ein Wiper

- Entfernung der Ransomware, Vorbeugung und Entschlüsselung

- Programme zur automatischen Entfernung von Malware

- Wie entferne ich RedBoot-Erpressungstrojaner mit einer Systemwiederherstellung?

- Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

- Shritt 2. Schließen Sie die Entfernung von RedBoot-Erpressungstrojaner ab.

- Shritt 3. Stellen Sie die von RedBoot-Erpressungstrojaner betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Programme zur automatischen Entfernung von Malware

(Win)

Hinweis: Spyhunter findet Parasiten wie Redboot Erpressungstrojaner und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Redboot Erpressungstrojaner und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Wie entferne ich RedBoot-Erpressungstrojaner mit einer Systemwiederherstellung?

Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

für Windows 7 / Vista/ XP

- Start → Herunterfahren → Neu starten → OK.

- Drücken Sie immer wieder die F8-Taste, bis das Fenster mit den Erweiterten Startoptionen erscheint.

- Wählen Sie den abgesicherten Modus mit Eingabeaufforderung.

für Windows 8 / 10

- Klicken Sie am Windows-Sperrbildschirm auf Ein/Aus. Halten Sie danach die Umschalttaste gedrückt und klicken Sie auf Neu starten.

- Wählen Sie Problembehandlung → Erweiterte Optionen → Windows-Starteinstellungen und klicken Sie dort auf Neu starten.

- Wählen Sie, nachdem das System geladen wurde, in den Starteinstellungen den abgesicherten Modus mit Eingabeaufforderung.

Stellen Sie Ihre Systemdateien und Einstellungen wieder her.

- Nach der Eingabeaufforderungsmodus geladen wurde, geben Sie cc restore ein und drücken Sie Enter.

- Geben Sie danach rstrui.exe ein und drücken Sie erneut Enter.

- Klicken Sie im nächsten Fenster auf „Weiter“.

- Wählen Sie einen verfügbaren Wiederherstellungspunkt aus, der vor dem Zeitpunkt, an dem RedBoot-Erpressungstrojaner in Ihr System gelangte, liegt, und klicken Sie auf „Weiter“

- Um die Systemwiederherstellung zu starten, klicken Sie auf „Ja“.

Shritt 2. Schließen Sie die Entfernung von RedBoot-Erpressungstrojaner ab.

Nachdem Sie Ihr System wiederhergestellt haben, empfehlen wir Ihnen, Ihren Computer mit einem Anti-Malware Programm, wie Spyhunter, zu scannen und alle betrügerischen Dateien, die mit RedBoot-Erpressungstrojaner in Verbindung stehen, zu entfernen.

Shritt 3. Stellen Sie die von RedBoot-Erpressungstrojaner betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Falls Sie die Wiederherstellungsoption Ihres Betriebssystems nicht nutzen, besteht die Möglichkeit, Schattenkopie-Snapshots zu verwenden. Sie speichern Kopien Ihrer Dateien zum Zeitpunkt, an dem der Schnappschuss der Systemwiederherstellung erstellt wird. Normalerweise versucht RedBoot-Erpressungstrojaner, alle vorhandenen Volumenschattenkopien zu löschen, weshalb diese Methode eventuell nicht auf allen Computern funktioniert. Das Schurkenprogramm könnte mit seinem Versuch aber scheitern.

Volumenschattenkopien stehen nur in Windows XP Service Pack 2, Windows Vista, Windows 7 und Windows 8 zur Verfügung. Es gibt zwei Möglichkeiten, um Ihre Dateien per Volumenschattenkopie wiederherzustellen: die Windows-Vorgängerversionen oder den Shadow Explorer.

a) Windows-VorgängerversionenKlicken Sie mit der rechten Maustaste auf eine verschlüsselte Datei und wählen Sie Eigenschaften > Vorgängerversionen (Karteireiter). Jetzt sehen Sie alle verfügbaren Kopien dieser Datei und den Zeitpunkt, an dem die Volumenschattenkopie gespeichert wurde. Wählen Sie die Version der Datei, die Sie wiederherstellen möchten, und klicken Sie auf „Kopieren“, falls Sie sie in einem bestimmten Verzeichnis speichern möchten, oder auf „Wiederherstellen“, falls Sie die bestehende, verschlüsselte Datei ersetzen möchten. Falls Sie sich zuerst den Inhalt der Datei ansehen möchten, klicken Sie auf „Öffnen“.

b) Shadow Explorer

Der Shadow Explorer ist ein Programm, das online kostenlos zur Verfügung steht. Sie können entweder eine Vollversion oder eine portierbare Version des Shadow Explorers herunterladen. Öffnen Sie das Programm. Wählen Sie in der obere linken Ecke das Laufwerk, auf dem sich die Datei, nach der Sie suchen, befindet. Jetzt sehen Sie alle Ordner dieses Laufwerks. Um einen ganzen Ordner wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Exportieren“. Wählen Sie danach aus, wo der Ordner gespeichert werden soll.

Anmerkung: In vielen Fällen ist es leider nicht möglich, Dateien, die mit modernen Ransomwares infiziert wurden, wiederherzustellen. Ich rate Ihnen daher, vorbeugend eine gute Cloud-Backup-Software zu verwenden. Wir empfehlen Ihnen Carbonite, BackBlaze, CrashPlan oder Mozy Home.